* 戳上方蓝字“牛皮糖不吹牛”关注我

大家好,我是牛皮糖!不知道有没有逆向大佬,对于Ghidra——GhidraMCP,它让 AI 大模型(如 Claude)能够自主操作 Ghidra 进行逆向工程分析,大幅提升二进制安全研究的效率。

GhidraMCP 是什么?

GhidraMCP 是一个基于 模型上下文协议(MCP) 的开源项目,允许 AI 大模型直接调用 Ghidra(NSA 开发的逆向工具)进行自动化逆向分析。它把 Ghidra 的反编译、符号分析、控制流分析等功能封装成 API,让 AI 可以像人类工程师一样操作逆向工具。

核心特点

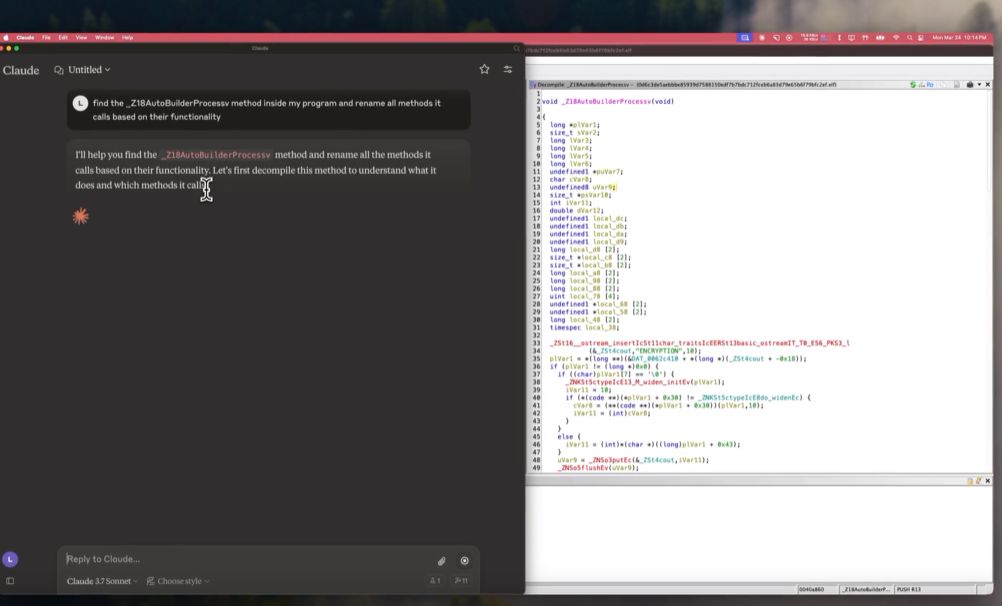

✅ AI 自动化逆向:支持 Claude、5ire 等 AI 客户端,通过自然语言指令完成反编译、变量重命名、漏洞挖掘等任务。

✅ 结构化信息提取:自动导出函数列表、类定义、导入/导出表,并生成可视化分析报告。

✅ 跨平台兼容:支持 Windows、Linux、macOS,适配 Ghidra 10.2+ 版本。✅ 安全沙箱机制:所有 AI 操作均在隔离环境执行,防止恶意代码逃逸。

GhidraMCP 能做什么?

1. 恶意软件分析

• 自动识别可疑 API 调用链,生成带注释的反编译报告,比人工分析快 10 倍。

• 示例:检测勒索软件的加密函数,并标注关键跳转逻辑。

2. 固件漏洞挖掘

• 批量分析 IoT 设备固件,自动识别缓冲区溢出、命令注入等漏洞。

• 结合符号执行技术,生成 PoC 利用脚本。

3. 软件逆向辅助

• 自动重命名变量/函数(如 sub_401000 → encrypt_data),提升代码可读性。

• 可视化类继承关系,快速理解复杂软件架构。

快速上手 GhidraMCP

安装步骤

- 1. 安装 Ghidra 插件

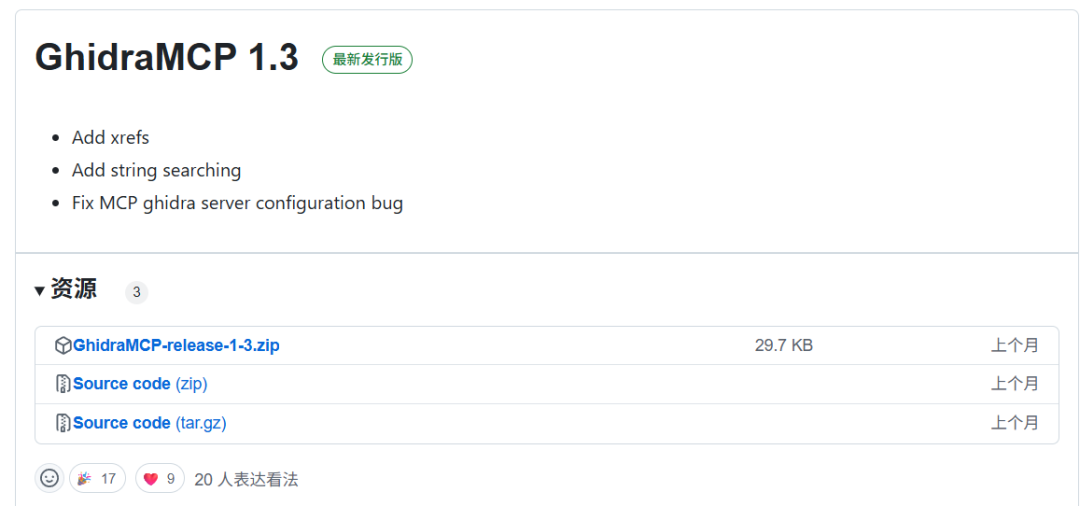

• 从 GitHub Release 下载 ZIP 包。

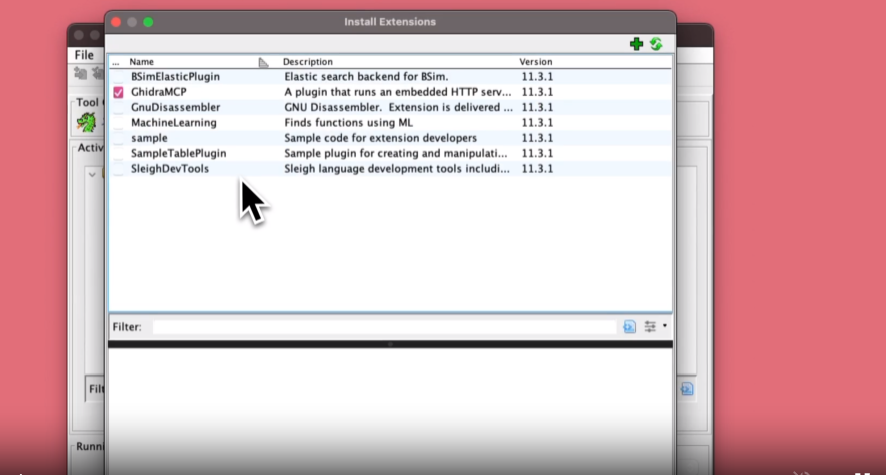

• 在 Ghidra 中选择 File → Install Extensions 导入,重启生效。

2. 配置 AI 客户端

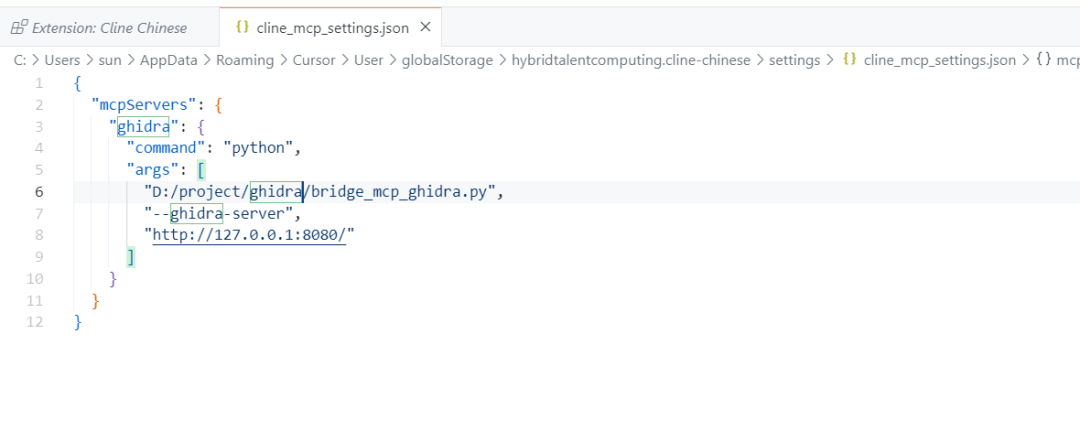

• Cline:编辑 mcp.json,添加 MCP 服务配置。

⚠️ 首次使用:需授权 Ghidra 录制屏幕(仅限 GUI 模式)。

⚠️ 性能优化:建议限制并发任务数(≤ CPU 核心数),避免内存溢出。

⚠️ 安全建议:启用 TLS 加密 MCP 通信,防止中间人攻击。

项目地址:

https://github.com/LaurieWired/GhidraMCP

结语

GhidraMCP 代表了 AI + 逆向工程的未来,让安全研究员从重复性工作中解放,专注于核心漏洞挖掘。无论是分析恶意软件、审计固件,还是学习逆向技术,它都是你的绝佳助手!

·················END·················

推荐阅读

关于AI工具

Github开源文本转语音神器Spark-TTS开源了,克隆声音仅需3秒?

github开源B站UP主都在用的下载神器!Cobalt让你轻松搬运高清素材!

Github 开源无代码的 Web 数据提取平台,2分钟内训练机器人自动抓取网页数据

DeepSeek相关

DeepSeek V3可用的15种精美知识卡片提示词

DeepSeek 快速实现Word 文档排版

GitHub 8.5k Star Cherry Studio:多语言模型接入神器,DeepSeek 本地知识库也能轻松搞定!

每日更新,期待与你一起成长

欢迎围观AIP成长的副业知识星球